Een groep die de naam Morpho heeft gekregen valt al sinds 2012 grote bedrijven waaronder Facebook, Microsoft en Apple aan met geavanceerde methoden, waarschijnlijk om geld te verdienen met gestolen gevoelige informatie. Dat claimt beveiligingsbedrijf Symantec na onderzoek.

Symantec noemt Morpho een groepering die bekwaam, vasthoudend en effectief opereert, sinds in ieder geval maart 2012. Na onderzoek komt het beveiligingsbedrijf tot de conclusie dat het om een kleine groep gaat, die zijn aanvallen ofwel in opdracht van klanten uitvoert of zelf zijn gestolen data verhandelt. Ook sluit het bedrijf niet uit dat het om economische spionage van een staatsorganisatie gaat.

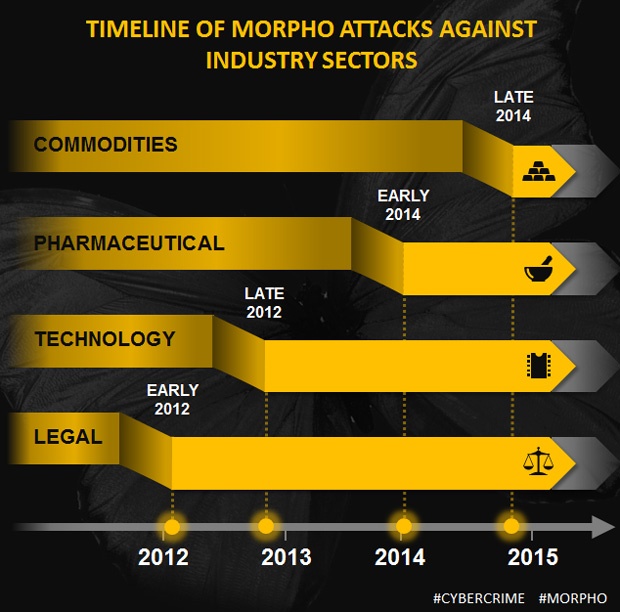

Morpho richtte zich in de afgelopen jaren onder andere op bedrijven uit de farmaceutische industrie, technologiesector en de juridische hoek. Daarnaast waren internetbedrijven doelwit, waaronder Facebook, Twitter, Microsoft en Apple. De criminelen zochten gevoelige bedrijfsinformatie als intellectueel eigendom. De meeste bedrijven waren Amerikaans, maar Symantec claimt dat ook een Nederlands bedrijf werd aangevallen, al is niet bekend om welk bedrijf het gaat. Ook een overheidsorganisatie uit het Midden-Oosten en een Amerikaanse universiteit werden aangevallen, maar Symantec denkt dat het hierbij om collateral damage ging.

Dat het om een groepering met geavanceerde skills gaat, leidt Symantec af uit het gebruik van tenminste een zero-day exploit, een lek dat nog niet bekend was en waar nog geen pleister voor was ten tijde van de ontdekking. Het ging hierbij om Java-exploit CVE-2013-0422, die via de website iphonedevsdk.com verspreid werd om in 2013 de netwerken van Apple binnen te dringen.

Ook vermoedt Symantec dat een zero-day exploit voor Internet Explorer ingezet werd. In juni 2014 wisten de aanvallers een bestand met de aanduiding bda9.tmp via de browser op een systeem van een gedupeerde te zetten. Via dat bestand werd een variant van Backdoor.Jiripbot met de bestandsnaam LiveUpdate.exe gecreëerd. IE 10 was volledig bijgewerkt op dat moment, al kan het mogelijk om een lek in een plug-in gaan.

Morpho maakte gebruik van eigen malwaregereedschap met namen als Hacktool.Multipurpose, Hacktool.Bannerjack en Hacktool.Eventlog. De groepering wiste sporen secuur uit en kon op tal van manieren detectie voorkomen, onder andere door Virtual Box-virtuele machines uit een TrueCrypt-bestand te ontsleutelen en te draaien op command & control-servers.

/i/1383148692.png?f=fpa)

/i/1248683747.png?f=fpa)

/i/1357300660.png?f=fpa)