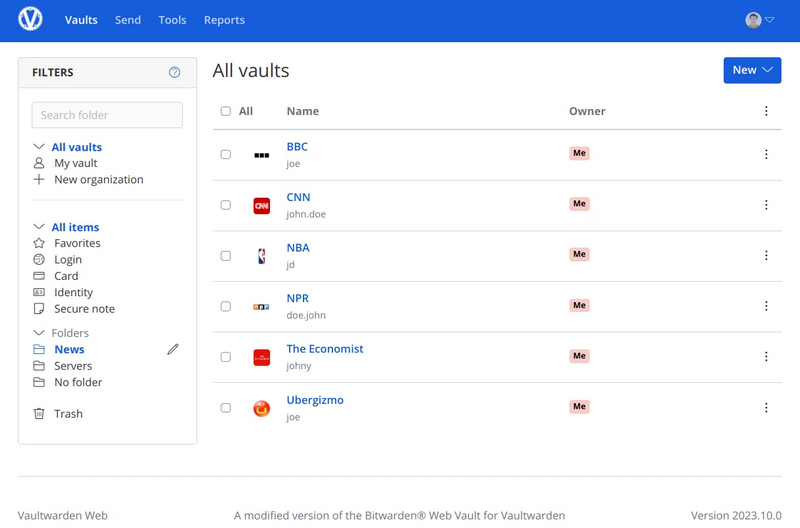

Bitwarden is een wachtwoordmanager die regelmatig op Tweakers voorbijkomt. Het is opensource en heeft ook de mogelijkheid om het op een eigen server te draaien. Ontwikkelaar Daniel García heeft een onofficiële in Rust ontwikkelde implementatie van Bitwarden gemaakt, in eerste instantie onder de naam Bitwarden_rs maar sinds een paar jaar als Vaultwarden. Het gaat alleen om de serverkant van de wachtwoordmanager; voor de clients kan de officiële software van Bitwarden worden gebruikt. Vaultwarden is lichter in gebruik en heeft ook functionaliteit waarvoor bij Bitwarden moet worden betaald, waaronder functionaliteit voor het beheer van wachtwoorden op organisatieniveau. Versie 1.35.3 van Vaultwarden is uitgekomen en hier zijn de volgende veranderingen en verbeteringen in aangebracht:

Bitwarden is een wachtwoordmanager die regelmatig op Tweakers voorbijkomt. Het is opensource en heeft ook de mogelijkheid om het op een eigen server te draaien. Ontwikkelaar Daniel García heeft een onofficiële in Rust ontwikkelde implementatie van Bitwarden gemaakt, in eerste instantie onder de naam Bitwarden_rs maar sinds een paar jaar als Vaultwarden. Het gaat alleen om de serverkant van de wachtwoordmanager; voor de clients kan de officiële software van Bitwarden worden gebruikt. Vaultwarden is lichter in gebruik en heeft ook functionaliteit waarvoor bij Bitwarden moet worden betaald, waaronder functionaliteit voor het beheer van wachtwoorden op organisatieniveau. Versie 1.35.3 van Vaultwarden is uitgekomen en hier zijn de volgende veranderingen en verbeteringen in aangebracht:

Security FixesThis release contains security fixes for the following advisory. We strongly advice to update as soon as possible if you believe it could affect you.

What's Changed

- GHSA-b65-g7rm-h337 (Publication in process)

This vulnerability would allow an authenticated attacker that is part of an organization to access items from collections to which the attacker does not belong.

- Fix User API Key login in #6712

- use email instead of empty name for webauhn in #6733

- hide password hints via CSS in #6726

- fix email as 2fa with auth requests in #6736

- Update crates, web-vault, js, workflows in #6749

- refactor: improve tooltips in diagnostics page in #6765

- Empty AccountKeys when no private key in #6761

- fix error message for purging auth requests in #6776

- Misc updates, crates, rust, js, gha, vault in #6799

- Update crates and web-vault in #6810

- Fix org-details issue in #6811

:strip_exif()/i/2006874108.png?f=thumbmedium)