Onze developers hebben iteratie #130 opgeleverd waarin de focus lag op het afronden van het nieuwe cms voor actiepagina's. Daarnaast is de community pick opgeleverd: het onthouden van je laatst gebruikte filters. Tot slot hebben we oude wachtwoorden opgeruimd en een nieuw likje verf aan productkoppelingen gegeven.

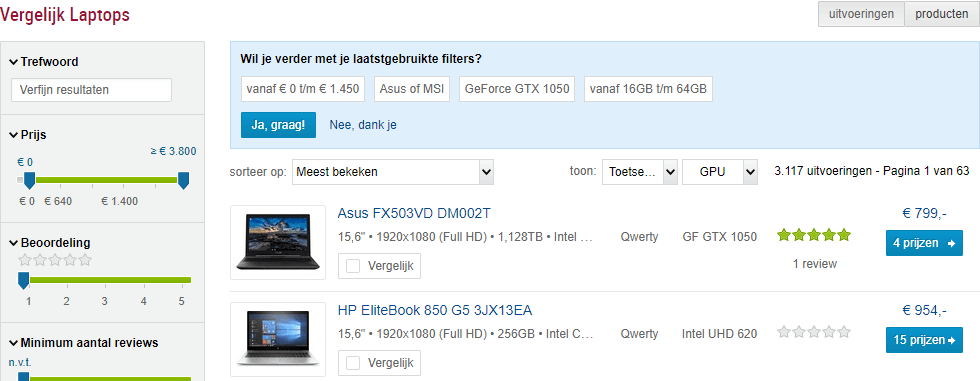

Communitypick XL: Filters onthouden

Zoals jullie konden lezen in het .plan van development-iteratie #128, hebben we de afgelopen sprints gewerkt aan de community pick XL. Vanaf nu kun je ervoor kiezen je laatst gebruikte filters te activeren bij je eerstvolgende bezoek aan een bepaalde productcategorie in de Pricewatch en in Vraag & Aanbod.

Als je niet ingelogd bent of geen account hebt, dan onthouden we je ingestelde filters alleen voor je huidige browser. Voor ingelogde gebruikers onthouden we dit in je profiel en zo kun je met dezelfde filters verder gaan op een ander apparaat waar je ingelogd bent op Tweakers.

Oude wachtwoorden gereset

Naar aanleiding van onze grote wachtwoorden-reset hebben we onze database ook opgeschoond van wachtwoorden met een oudere hashing-methode. Als je het afgelopen twee jaar hebt ingelogd, merk je hier niets van, omdat je wachtwoord dan tijdens het inloggen al is omgezet naar de nieuwe hashing-methode. Andere gebruikers kunnen een nieuw wachtwoord aanvragen via de 'wachtwoord vergeten'-functie op de inlogpagina.

Die oude wachtwoorden waren nog opgeslagen met de iets oudere, maar nog steeds veilige hashing-methode pbkdf2 in plaats van bcrypt welke we nu gebruiken. Binnenkort zullen we dit wellicht vervangen door Argon2.

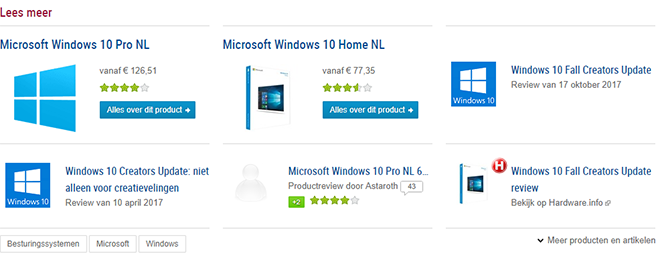

Nieuwe styling voor gerelateerde producten

De redactie heeft de mogelijkheid om relevante producten uit de Pricewatch te koppelen aan een artikel. Wij merkten dat vooral bij de gekoppelde producten de afbeelding te klein was om een goede eerste indruk te krijgen van het product. Met de nieuwe styling willen we niet alleen de afbeelding meer ruimte geven, maar ook de productnaam wat duidelijker naar voren brengen. Dit verhoogt de scanbaarheid van het item en je kunt beter onderscheid maken tussen artikelen en producten onder 'Lees meer'.

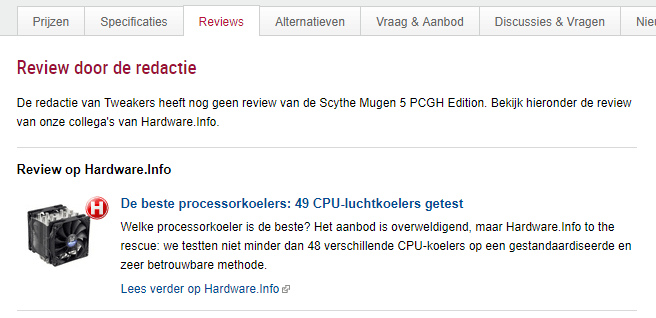

Reviews op Hardware.Info

In development iteratie #123 hebben we al een koppeling gebouwd waarbij relevante reviews van Hardware.Info te zien waren in de gerelateerde artikelen, zoals je kunt zien in bovenstaande screenshot. Nu hebben we deze koppeling ook gebruikt voor het Review-tabblad bij producten. Wanneer er geen review is van onze Tweakers-redactie, maar wel van Hardware.Info, krijg je deze te zien.

/i/2001558181.png?f=fpa)

/i/2000621227.png?f=fpa)

:strip_exif()/i/2001333165.jpeg?f=fpa)