Een zwakte in het geheugenmanagement van Linux maakt het mogelijk om naar het geheugen van een ander proces te schrijven. Op deze wijze kan root-toegang worden verkregen. Een patch om het probleem te verhelpen is al ingediend.

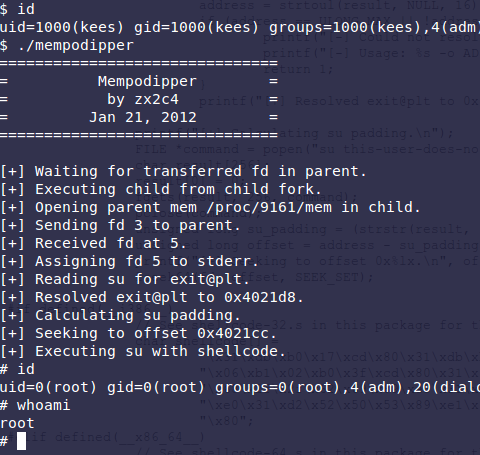

Jason Donenfeld plaatste op zijn blog een uitgebreide beschrijving van de zwakte, inclusief voorbeeldcode waarmee root-toegang op een Linux-systeem verkregen kan worden. De zwakte is te vinden in de beveiliging van /proc/pid/mem, de interface waarmee naar procesgeheugen geschreven kan worden. De beveiliging die ervoor zorgt dat een proces alleen naar zijn eigen stukje geheugen kan schrijven, blijkt niet afdoende.

Jason Donenfeld plaatste op zijn blog een uitgebreide beschrijving van de zwakte, inclusief voorbeeldcode waarmee root-toegang op een Linux-systeem verkregen kan worden. De zwakte is te vinden in de beveiliging van /proc/pid/mem, de interface waarmee naar procesgeheugen geschreven kan worden. De beveiliging die ervoor zorgt dat een proces alleen naar zijn eigen stukje geheugen kan schrijven, blijkt niet afdoende.

Donenfeld ontdekte een manier om die beveiliging te omzeilen waarna hij bij het geheugen dat aan een su-proces toebehoorde kon komen. Daarin injecteerde hij een stuk code waardoor hij met root-toegang een shell kon starten. De code die Donenfeld publiceerde is inclusief comments nog geen 200 regels lang en kan overweg met zowel 32- als 64-bits-systemen.

Volgens Donenfeld is de Linux-kernel vanaf 2.6.39 vatbaar voor de exploit. Enkele dagen geleden is al een patch die de exploit onmogelijk moet maken ingediend en goedgekeurd. Uit een korte test blijkt dat een volledig gepatchte versie van Ubuntu 11.10 in ieder geval vatbaar is voor de exploit. Ook sommige recente Android-telefoons zouden in theorie vatbaar zijn, omdat het mobiele besturingssysteem op Linux gebaseerd is.

:strip_exif()/i/1301907819.gif?f=fpa)

/i/1289658762.png?f=fpa)

/i/1218032941.png?f=fpa)

/i/1248090062.png?f=fpa)