Hackers hebben bij een aanval op het bedrijf achter DirectAdmin gegevens van klanten buitgemaakt. Naar een onbekend aantal DirectAdmin-klanten zijn e-mails met malware gestuurd. Creditcardinformatie is veilig, belooft het bedrijf.

In een post op het DirectAdmin-forum bevestigt een beheerder dat er met succes een hackaanval is uitgevoerd op het bedrijf. Hoewel DirectAdmin de zaak nog onderzoekt, is al wel duidelijk dat hackers toegang wisten te krijgen tot een server en dat ze persoonsgegevens van klanten hebben buitgemaakt. Daarbij gaat het onder andere om namen, e-mailadressen en licenties.

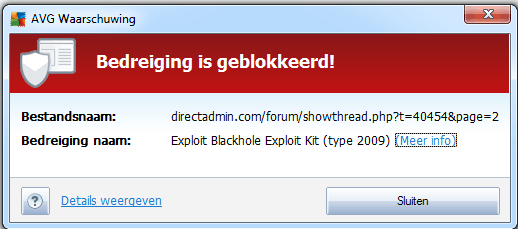

Bovendien hebben de hackers de mailserver van DirectAdmin gebruikt om klanten te spammen. De mail doet zich voor als een officiële DirectAdmin-mail, waarin gebruikers een beveiligingsupdate wordt aanbevolen. De link in de mail verwijst echter naar een pagina die een rootkit probeert te installeren op de pc van de gebruiker. Volgens DirectAdmin zijn bij de hack geen betalingsgegevens, zoals creditcardnummers en PayPal-accounts, buitgemaakt. Volgens het bedrijf beschikt het zelf niet over die gegevens.

De aanval is pijnlijk voor DirectAdmin, dat software aanbiedt waarmee webservers kunnen worden beheerd. Juist bij dergelijke software is de veiligheid immers belangrijk. Het is nog onduidelijk hoe de hackers toegang tot de server wisten te krijgen.

Screenshot: hipy

:strip_exif()/i/1059519197.gif?f=fpa)

/i/1248683747.png?f=fpa)

:strip_exif()/i/1306311523.gif?f=fpa)

:strip_exif()/i/1252593807.gif?f=fpa)

:strip_exif()/i/1190276799.jpg?f=fpa)