Heise.de meldt dat Apples nieuwste besturingssysteem, Mac OS X, bepaalde wachtwoorden in tekstvorm bijhoudt. In de swapfiles in /var/vm is het wachtwoord van de ingelogde gebruiker namelijk gewoon in plain text te lezen, aldus Heise. Dit brengt belangrijke risico's met zich mee wanneer kwaadwilligen via virussen of trojan horses toegang tot dit bestand krijgen. Dit veiligheidsrisico is overigens ook de reden dat wachtwoorden normaal gecodeerd opgeslagen worden en met behulp van een hash-waarde gecontroleerd worden als ze opgevraagd worden. Het probleem zou zich dan ook enkel bij Mac OS X voordoen en niet optreden in Linux.

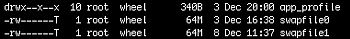

Het lek is echter niet zo eenvoudig te misbruiken als op het eerste zicht lijkt, zo blijkt als we dit uittesten. Zo hebben gewone gebruikers standaard geen toegang tot deze, overigens binaire, swapfile. Men moet dus eerst root-toegang hebben om het bestand te kunnen lezen. Als een programma echter onder de root-gebruiker draait, dan blijkt het inderdaad mogelijk te zijn het wachtwoord van de ingelogde gebruiker uit deze swapfile te herleiden. Het werken met root-toegang wordt echter altijd afgeraden en is onder Mac OS X zelfs niet eenvoudig te realiseren, zodat het risico beperkt blijft. Desondanks blijft het opvallend dat het besturingssysteem op deze manier met de wachtwoorden omgaat.