De Experiabox V8 van KPN bevatte een kwetsbaarheid die het voor aanvallers mogelijk maakte om op afstand modeminstellingen aan te passen. Dat kon echter alleen als de gebruiker niet het wachtwoord van de modem gewijzigd had. Het lek in de firmware is inmiddels gedicht.

KPN gaf aan nieuwe glasvezelklanten die de ExperiaBox type V8 ontvingen dezelfde standaard-beheerdersnaam en -wachtwoord. Daarnaast maakte de modem geen gebruik van een csrf-token. "De web-based configuratiemodule van de Experiabox V8 controleert dan niet of een gebruiker bepaalde wijzigingen doorvoert of een andere partij", vertelt Guido Vranken, security engineer bij Intelworks. Hij ontdekte het lek.

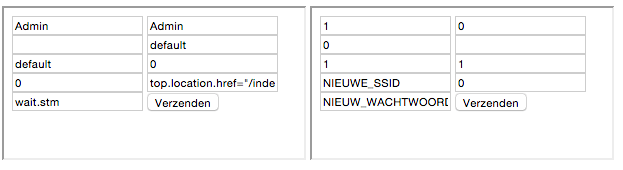

Als een gebruiker geen eigen naam en wachtwoord bij de Experiabox V8 had ingevoerd, kon een aanvaller de dns-instellingen, de wifi-beveiliging en andere instellingen in de configuratie van het modem wijzigen, stelt Vranken. Een aanvaller moest dan de gebruiker van de Experiabox verleiden om op een link te klikken. "Dat kan via een eenvoudig html-bestand, via een Javascript Form Submit. Die kun je mailen of ergens op een forum zetten", aldus de beveiligingsexpert.

Onder andere was het in theorie mogelijk een deel van het internetverkeer via een proxy om te leiden en af te tappen. Niet bekend is hoeveel mensen hun wachtwoord ongewijzigd laten bij installatie. KPN adviseerde klanten wel bij installatie het wachtwoord te veranderen. "Maar lang niet iedereen zal dat doen", zegt Vranken. Ook weet Intelworks niet of de csrf-kwetsbaarheid in de praktijk misbruikt is.

Het betrof ExperiaBox-modems type V8 van fabrikant Arcadyan, die KPN aan nieuwe glasvezelklanten leverde. Inmiddels is dat de V9 van ZTE. Intelworks heeft KPN-CERT vorig jaar ingelicht over de kwetsbaarheid en de provider en de modemfabrikant hebben vervolgens een automatische firmware-update uitgerold die het lek bij alle betreffende modems dichtte.

/i/1215785797.png?f=fpa)

:strip_exif()/i/1147755978.jpg?f=fpa)

:strip_exif()/i/1329126873.gif?f=fpa)