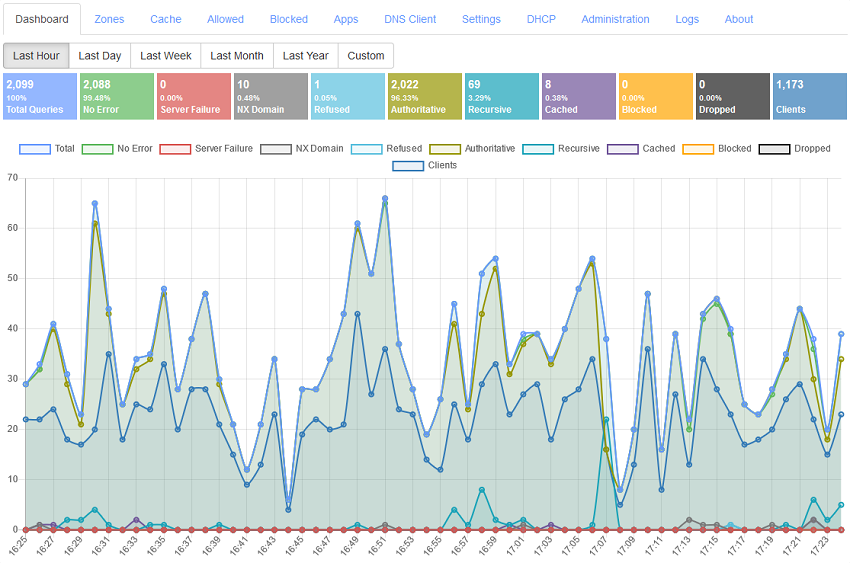

Technitium DNS Server is een opensource DNS-server met uitgebreide mogelijkheden, die kan worden gebruikt om ad- en malware buiten de deur te houden en je privacy te beschermen. Het is daarmee vergelijkbaar met Pi-hole en AdGuard Home. De software is beschikbaar voor Windows, Linux, macOS en Docker en is eenvoudig op te zetten en eenvoudig in gebruik. Versie 14.3 uitgekomen en hierin zijn de volgende veranderingen en verbeteringen aangebracht:

Technitium DNS Server is een opensource DNS-server met uitgebreide mogelijkheden, die kan worden gebruikt om ad- en malware buiten de deur te houden en je privacy te beschermen. Het is daarmee vergelijkbaar met Pi-hole en AdGuard Home. De software is beschikbaar voor Windows, Linux, macOS en Docker en is eenvoudig op te zetten en eenvoudig in gebruik. Versie 14.3 uitgekomen en hierin zijn de volgende veranderingen en verbeteringen aangebracht:

Version 14.3

- Added support for Dark Mode. Thanks to @skidoodle for the PR.

- Updated Catalog zones implementation to allow adding Secondary zones as members.

- Updated Restore Settings option to allow importing backup zip files from older DNS server versions.

- Added new options in Settings to configure default TTL values for NS and SOA records.

- Added DNS record overwrite option in DHCP Scopes to allow dynamic leases to overwrite any existing DNS A record for the client domain name.

- Advanced Blocking App: Added new option to allow configuring block list update interval in minutes.

- Split Horizon App: Updated app to support mapping domain names to group for address translation feature.

- Multiple other minor bug fixes and improvements.

:strip_exif()/i/2007891328.png?f=thumbmedium)