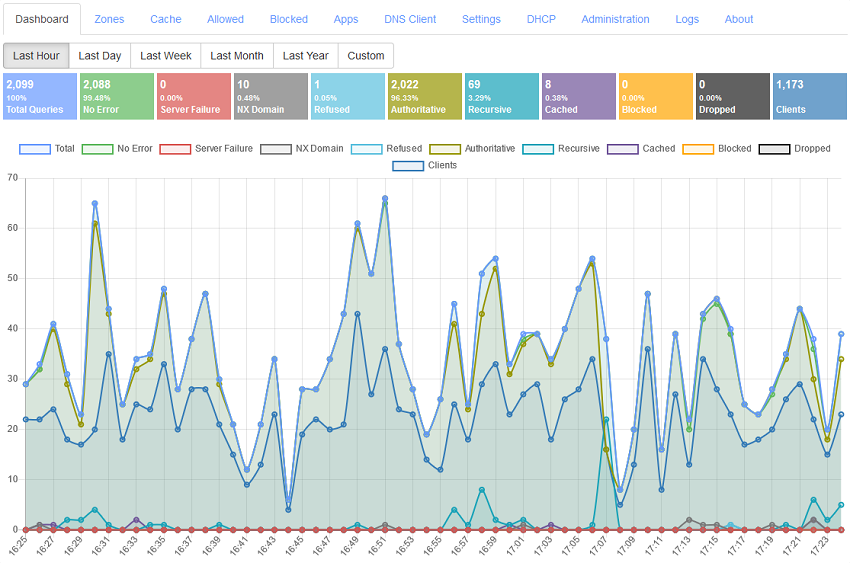

Technitium DNS Server is een opensource DNS-server met uitgebreide mogelijkheden, die kan worden gebruikt om ad- en malware buiten de deur te houden en je privacy te beschermen. Het is daarmee vergelijkbaar met Pi-hole en AdGuard Home. De software is beschikbaar voor Windows, Linux, macOS en Docker en is eenvoudig op te zetten en in gebruik. Versie 14.2 uitgekomen en sinds versie 14.0.1 zijn de volgende veranderingen en verbeteringen aangebracht:

Technitium DNS Server is een opensource DNS-server met uitgebreide mogelijkheden, die kan worden gebruikt om ad- en malware buiten de deur te houden en je privacy te beschermen. Het is daarmee vergelijkbaar met Pi-hole en AdGuard Home. De software is beschikbaar voor Windows, Linux, macOS en Docker en is eenvoudig op te zetten en in gebruik. Versie 14.2 uitgekomen en sinds versie 14.0.1 zijn de volgende veranderingen en verbeteringen aangebracht:

Version 14.2Version 14.1

- Fixed bug in Clustering implementation which prevented using IPv4 and IPv6 addresses together.

- There is also a breaking change in clustering and thus all cluster nodes must be upgraded to this release to avoid issues.

- Updated the "Allow / Block List URLs" option implementation to support comment entries.

- Advanced Blocking App: Updated app to implement blockingAnswerTtl option to allow specifying the TTL value used in blocked response.

- Log Exporter App: Updated the app to add EDNS logging support.

- MISP Connector App: Added new app that can block malicious domain names pulled from MISP feeds.

- Multiple other minor bug fixes and improvements.

- Updated Clustering implementation to allow configuring multiple custom IP addresses. This introduces a breaking change in the API and thus all cluster nodes must be upgraded to this release for them to work together.

- Fixed issues related to user and group permission validation when Clustering is enabled which caused permission bypass when accessing another node.

- Fixed bug that caused the Advanced Blocking app to stop working.

- Added environment variables for TLS certificate path, certificate password, and HTTP to HTTPS redirect option.

- Updated Hagezi block list URLs.

- Other minor changes and improvements.

:strip_exif()/i/2007891328.png?f=thumbmedium)