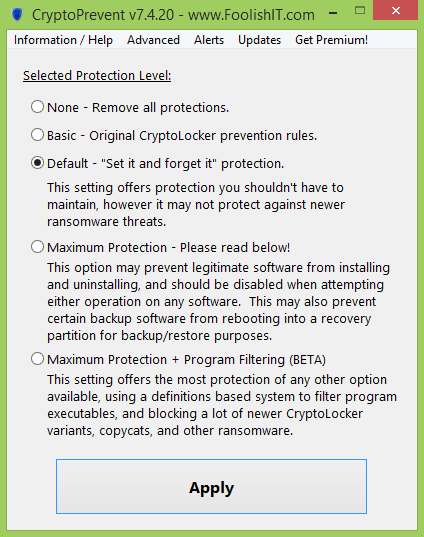

Een van de meest vervelende besmettingen op de computer zijn de zogenaamde CryptoLocker-virussen. Deze versleutelen persoonlijke bestanden, zoals foto's en documenten, en die worden alleen vrijgegeven na het overmaken van een som geld. En dan moet je maar hopen dat je ook inderdaad de sleutel opgestuurd krijgt. CryptoPrevent van Foolish IT is een programma waarmee in de meeste gevallen deze besmettingen kunnen worden voorkomen. Dit doet het door onder meer een grote hoeveelheid group policy object rules in het Windows-register aan te brengen. Naast de gratis versie kan er voor vijftien dollar ook een levenslange licentie worden afgenomen, die als extra's onder meer automatische updates en het sturen van een email bij het blokkeren van een programma heeft.

Een van de meest vervelende besmettingen op de computer zijn de zogenaamde CryptoLocker-virussen. Deze versleutelen persoonlijke bestanden, zoals foto's en documenten, en die worden alleen vrijgegeven na het overmaken van een som geld. En dan moet je maar hopen dat je ook inderdaad de sleutel opgestuurd krijgt. CryptoPrevent van Foolish IT is een programma waarmee in de meeste gevallen deze besmettingen kunnen worden voorkomen. Dit doet het door onder meer een grote hoeveelheid group policy object rules in het Windows-register aan te brengen. Naast de gratis versie kan er voor vijftien dollar ook een levenslange licentie worden afgenomen, die als extra's onder meer automatische updates en het sturen van een email bij het blokkeren van een programma heeft.

News Update

- Currently, the 7.4.20 release adds new protections against the latest Crypto-related threats.

- The Program Filtering (BETA) option, which provides definition based protection against newer variants, will soon be replaced by a new method of applying the same core technology to protecting against current and future threats. Since the method will change a bit, in order to avoid some software incompatibilities when this option is enabled, it will probably have a new name and description within the program configuration/interface. While the protection will of course be provided to the free editions as well, I didn’t want those who purchase CryptoPrevent Premium edition with automatic updating to be surprised or confused when the update occurs automatically and the existing BETA option changes name or disappears.

- Those who purchase CryptoPrevent Premium will soon receive an automatic update for an optional new “system tray” app (placing an icon by the clock in your lower right corner of the screen) for quick enable/disable of the various protections and some other exciting new features as well! This functionality will require CryptoPrevent Premium edition.

:strip_exif()/i/2000605617.png?f=thumbmedium)